Atualizado em December 2024: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Um Cyber Attack é um ataque iniciado a partir de um computador contra outro computador ou um website, com o objectivo de comprometer a integridade, confidencialidade ou disponibilidade do alvo e da informação nele armazenada. Este artigo explica o que são

Cyber Attacks

sua definição, tipos e fala sobre como evitá-los e o curso a tomar no caso de um ataque cibernético. Os ciberataques, de certa forma, podem ser amplamente considerados como parte do cibercrime. Um ataque para cometer um Cyber Crime pode ser chamado de um Cyber Attack!

Tabela de Conteúdos

Definição de Cyber Attacks

De acordo com o Practical Law Company, Whitepaper on Cyber Attacks, a definição de Cyber Attacks é a seguinte:

Um Cyber Attack é um ataque iniciado a partir de um computador contra um website, sistema informático ou computador individual (coletivamente, um computador) que compromete a confidencialidade, integridade ou disponibilidade do computador ou informações armazenadas nele.

A definição tem três factores distintos: 1] Ataque ou tentativa ilegal de [2] obter algo de um sistema de computador [3]. Geralmente falando, um sistema é um conjunto de unidades que trabalham coletivamente para um objetivo comum. Assim, quer seja um único ou um conjunto de computadores – offline ou online (websites/intranets), é um sistema como eles trabalham para facilitar algo ou o outro. Mesmo um único computador tem muitos componentes que trabalham juntos para um objetivo comum e, portanto, é chamado de sistema de computador.

Ler:(Alaska)

Por que os sites são hackeados?

Tipos de ataques cibernéticos

Atualizado: dezembro 2024.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

Existem muitos métodos de Cyber Attacks, desde a injeção de malware, phishing, engenharia social até o roubo interno de dados. Outras formas avançadas mas comuns são Ataques DDoS, ataques de Força Bruta, hacking, retenção de um sistema de computador (ou um site) para resgate usando hack direto ou Ransomware.

Alguns deles foram listados abaixo:

- Ganhar, ou tentar ganhar, acesso não autorizado a um sistema informático ou aos seus dados.

- Interrupção ou ataques de negação de serviço (DDoS)

- Hackeando um Web site ou mal-faceando o local

- Instalação de vírus ou malware

- Uso não autorizado de um computador para processamento de dados

- Uso inapropriado de computadores ou aplicações por empregados de uma companhia, de uma maneira que prejudique a companhia.

O último – o uso inadequado de computadores ou aplicativos por funcionários – pode ser deliberado ou por falta de conhecimento. É preciso descobrir a verdadeira razão pela qual um funcionário, por exemplo, tentou inserir dados errados ou acessar um determinado registro de dados que ele ou ela não estava autorizado a alterar.

A engenharia social também pode ser uma causa pela qual um funcionário tenta entrar deliberadamente no banco de dados – apenas para ajudar um amigo! Ou seja, o funcionário foi amigo de um criminoso e é emocionalmente forçado a obter alguns dados inocentes para o novo amigo.

Enquanto estamos aqui, também é aconselhável ensinar aos funcionários sobre os perigos do WiFi público e por que eles não devem usar o WiFi público para trabalho de escritório.

Ler

: O que são Honeypots e como podem proteger sistemas informáticos.

Resposta a ciberataques

(2)

- Fez o ataque realmente aconteceu ou é alguém que chama dentro para jogar uma partida;

- Se você ainda tiver acesso aos seus dados, faça o backup;

- Se você não puder acessar seus dados, e o hacker estiver exigindo resgate, você pode querer considerar abordar as autoridades legais

- Negociar com o hacker e recuperar os dados

- Em caso de engenharia social e empregados abusando de seus privilégios, verificações devem ser conduzidas para determinar se o empregado era inocente ou agiu deliberadamente

- No caso de ataques DDoS, a carga deve ser mitigada para outros servidores, para que o site volte a estar online o mais rápido possível. Você pode alugar servidores por um tempo ou usar um aplicativo de nuvem para que os custos sejam mínimos.

Para obter informações exatas e detalhadas sobre como responder à forma legal, leia o whitepaper mencionado na seção Referências.

Ler

: Por que alguém iria querer hackear meu computador?

Prevenção de ataques cibernéticos

Você já deve saber que não existe um método 100% infalível para combater o crime cibernético e ataques cibernéticos, mas ainda assim, você tem que tomar o máximo de precauções para proteger seus computadores.

downloads, sites comprometidos que exibem anúncios maliciosos também conhecidos como Malvertising.

no Windows 10/8/7 é bom, você pode usar firewalls que você sente que são mais fortes do que o padrão Windows Firewall.

Se for uma rede de computadores corporativos, certifique-se de que não há suporte Plug and Play em nenhum dos computadores dos usuários. Ou seja, os funcionários não devem ser capazes de conectar unidades flash ou suas próprias dongles de Internet no USB. O departamento ELE da companhia também deve manter um relógio em todo o tráfego de rede. Usando um bom analisador de tráfego de rede ajuda no atendimento imediato a comportamentos estranhos decorrentes de qualquer terminal (computador do funcionário).

(2)

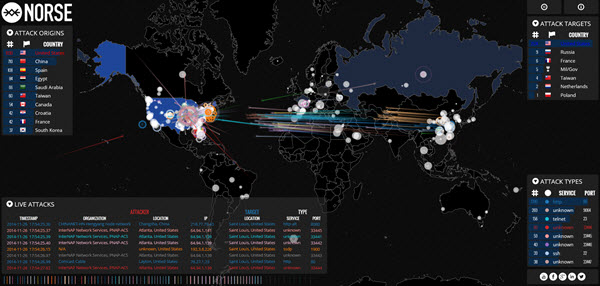

Aqui estão alguns links úteis que exibem mapas de ataque de hack digital em tempo real:

- ipviking.com

- digitalattackmap.com

- fireeye.com

- norsecorp.com

- honeynet.org.

Dá uma olhadela neles. Eles são muito interessantes!

Se tiver alguma coisa a acrescentar, por favor partilhe.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

O autor, Caua, adora usar seus talentos aprendidos para escrever software como um hobby. Ele também gosta de brincar com o Photoshop e é um apaixonado por Windows, Software, Gadgets & Tech. Lee estudou Visual Basic, C+++ e Networking.