Atualizado em December 2024: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Já vimos o que se entende por Vulnerabilidades de Segurança na linguagem computacional. Hoje vamos ver o que é um

Exploit

e o que são

Exploit Kits(Alaska)

. Quando uma vulnerabilidade é detectada, segue-se uma exploração, até que seja emitido um patch para resolver a vulnerabilidade. Essa é a diferença básica em vulnerabilidades e explorações. Agora vamos vê-las com um pouco mais de detalhes – o que são exploits e kits de exploit.

Um patch no tempo ajuda a prevenir exploits. No momento em que este artigo foi escrito, a vulnerabilidade POODLE era a maior vulnerabilidade conhecida pelas pessoas que tornaram o SSL 3.0 propenso a exploits.

Tabela de Conteúdos

O que são Exploits

Atualizado: dezembro 2024.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

As explorações são baseadas em vulnerabilidades – antes de serem corrigidas. Elas permitem que hackers e atacantes executem códigos maliciosos no seu computador, sem que você se dê conta disso. O comum Explora o nosso em documentos Java, Doc e PDF, JavaScript e HTML.

Pode-se definir exploits como:

Ataques a um sistema (onde o sistema pode ser parte de um computador, um computador, ou uma rede como um todo; pode ser software ou hardware – incluindo Intranets e bancos de dados) para fazer uso de uma certa vulnerabilidade do sistema para benefícios/vantagens pessoais/ próprios.

Assim, é claro que as explorações seguem as vulnerabilidades. Se um criminoso da Web detectar uma vulnerabilidade em qualquer um dos produtos na Internet ou em qualquer outro lugar, ele pode atacar o sistema que contém a vulnerabilidade para obter algo ou para privar os usuários autorizados de usar o produto adequadamente. Uma vulnerabilidade de dia zero é um buraco em software, firmware ou hardware que ainda não é conhecido pelo usuário, fornecedor ou desenvolvedor, e que é explorado por hackers, antes da emissão de um patch para ele. Tais ataques são chamados de explorações de dia zero.

O que são kits de exploração

Os kits de exploração são kits de ferramentas maliciosos que podem ser usados para explorar vulnerabilidades ou falhas de segurança encontradas em software e serviços. Em resumo, eles ajudam você a explorar vulnerabilidades. Esses kits de exploração contêm uma boa interface GUI para ajudar até mesmo os usuários médios do computador e da Internet a combater diferentes vulnerabilidades. Esses kits estão hoje disponíveis gratuitamente na Internet e vêm com documentos de ajuda, para que os compradores do serviço possam usar os kits de forma eficaz. Eles são ilegais, mas ainda estão disponíveis e as agências de segurança não podem fazer muito sobre isso, já que os compradores e vendedores se tornam anônimos.

Os kits de exploração comercial existem desde, pelo menos, 2006, sob várias formas, mas as versões anteriores exigiam uma quantidade considerável de conhecimentos técnicos especializados para serem utilizados, o que limitava o seu apelo entre os possíveis atacantes. Esse requisito mudou em 2010 com o lançamento inicial do kit de exploração Blackhole, que foi projetado para ser usado por atacantes novatos com habilidades técnicas limitadas – em suma, qualquer um que quisesse ser um cibercriminoso e pudesse pagar pelo kit, diz a Microsoft.

Os kits de exploração estão prontamente disponíveis na Internet. Você não precisa ir ao Darknet ou Deepnet para comprar um kit de exploração como um software autônomo ou como um SaaS (software como um serviço). Embora haja muito disponível no Darknet, os pagamentos devem ser feitos em moeda eletrônica, como o Bitcoins. Existem muitos fóruns de hackers maliciosos na Internet normal que vendem os kits de exploração como um todo ou como um serviço.

Segundo a Microsoft,

Além das transações one-on-one em que os compradores compram acesso exclusivo a explorações, as explorações também são monetizadas por meio de kits de exploração – coleções de explorações agrupadas e vendidas como software comercial ou como serviço.

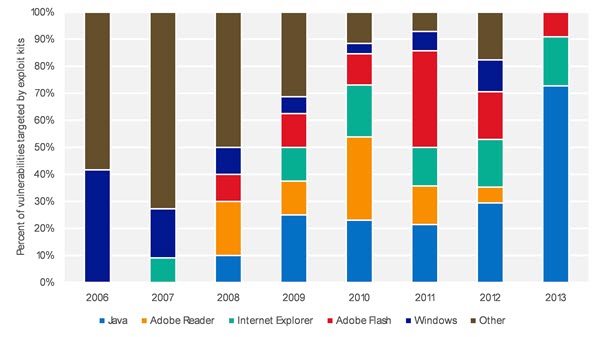

Os kits de exploração são constantemente atualizados – para eliminar as vulnerabilidades que foram corrigidas e para adicionar novas explorações para novas vulnerabilidades. É uma pena que os criminosos da Web descubram as vulnerabilidades antes que os fornecedores e desenvolvedores de software o façam. Isso faz dele um negócio de alta renda que atrai muitos para comprar os kits e explorar os diferentes produtos em seu próprio benefício. O software principal visado é Windows, Java, Internet Explorer, Adobe Flash, etc. – possivelmente devido à sua imensa popularidade e uso. Você pode ver o gráfico abaixo para saber qual a porcentagem de kits de exploração é direcionada para quais produtos.

Além de manter seu sistema operacional e software instalado sempre atualizados e instalar um bom software de segurança na Internet, ferramentas como o Enhanced Mitigation Experience Toolkit, Secunia Personal Software Inspector, SecPod Saner Free, Microsoft Baseline Security Analyzer, Protector Plus Windows Vulnerability Scanner, Malwarebytes Anti-Exploit Tool e ExploitShield podem ajudá-lo a identificar e corrigir vulnerabilidades e proteger-se contra tais ataques.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Enzo é um fã entusiasta do Windows que gosta de resolver problemas do Windows em particular e falar sobre tecnologias MS em geral.