Atualizado em December 2024: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

O Microsoft Malware Protection Center disponibilizou para download seu Relatório de ameaças sobre Rootkits. O relatório examina um dos tipos mais insidiosos de malware que ameaçam organizações e indivíduos atualmente – o rootkit. O relatório examina como os atacantes usam rootkits e como funcionam os rootkits nos computadores afetados. Aqui está um resumo do relatório, começando com o que são Rootkits – para o iniciante.

Rootkit

é um conjunto de ferramentas que um atacante ou um criador de malware usa para obter controle sobre qualquer sistema exposto/não seguro que, de outra forma, é normalmente reservado para um administrador de sistemas. Nos últimos anos, o termo ‘ROOTKIT’ ou ‘ROOTKIT FUNCTIONALITY’ foi substituído pelo MALWARE – um programa concebido para ter efeitos indesejáveis num computador saudável. A principal função do Malware é retirar dados valiosos e outros recursos do computador de um utilizador secretamente e fornecê-los ao atacante, dando-lhe assim controlo total sobre o computador comprometido. Além disso, eles são difíceis de detectar e remover e podem permanecer escondidos por longos períodos, possivelmente anos, se passarem despercebidos.

Portanto, naturalmente, os sintomas de um computador comprometido precisam ser mascarados e levados em consideração antes que o resultado seja fatal. Particularmente, medidas de segurança mais rigorosas devem ser tomadas para descobrir o ataque. Mas, como mencionado, uma vez que esses rootkits/malware estejam instalados, seus recursos de ocultação tornam difícil removê-los e seus componentes que podem ser baixados. Por esta razão, a Microsoft criou um relatório sobre ROOTKITS.

Tabela de Conteúdos

Relatório de ameaças do Microsoft Malware Protection Center sobre Rootkits

Atualizado: dezembro 2024.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

O relatório de 16 páginas descreve como um atacante usa rootkits e como esses rootkits funcionam nos computadores afetados.

O único objetivo do relatório é identificar e examinar de perto malware potente que ameaça muitas organizações, especialmente os usuários de computador. Ele também menciona algumas das famílias predominantes de malware e traz à luz o método que os atacantes usam para instalar esses rootkits para seus próprios fins egoístas em sistemas saudáveis. No restante do relatório, você encontrará especialistas fazendo algumas recomendações para ajudar os usuários a mitigar a ameaça dos rootkits.

Tipos de Rootkits

Há muitos lugares onde um malware pode se instalar em um sistema operacional. Portanto, a maioria dos tipos de rootkit é determinada pela sua localização, onde ele executa sua subversão do caminho de execução. Isso inclui:

- Rootkits de Modo de Usuário

- Kernel Mode Rootkits

- MBR Rootkits/bootkits

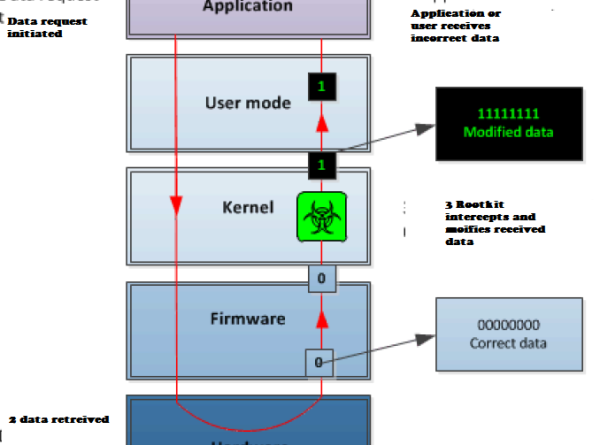

O possível efeito de um comprometimento do rootkit no modo kernel é ilustrado através de uma captura de tela abaixo.

O terceiro tipo, modificar o registro mestre do carregador para ganhar o controle do sistema e começar o processo de carregar o ponto o mais adiantado possível na seqüência do carregador3. Ele esconde arquivos, modificações de registro, evidências de conexões de rede, bem como outros indicadores possíveis que podem indicar sua presença.

Famílias de Malware Notáveis que usam a funcionalidade Rootkit

Win32/Sinowal

13 – Uma família de malware de vários componentes que tenta roubar dados confidenciais, como nomes de usuários e senhas de diferentes sistemas. Isso inclui a tentativa de roubar detalhes de autenticação para uma variedade de contas FTP, HTTP e e-mail, bem como credenciais usadas para operações bancárias on-line e outras transações financeiras.

Win32/Cutwail(Alaska)

15 – Um Trojan que baixa e executa arquivos arbitrários. Os arquivos baixados podem ser executados a partir do disco ou injetados diretamente em outros processos. Embora a funcionalidade dos arquivos baixados seja variável, o Cutwail normalmente baixa outros componentes que enviam spam.

Ele usa um rootkit no modo kernel e instala vários drivers de dispositivo para esconder seus componentes dos usuários afetados.

Win32/Rustock(Alaska)

– Uma família multi-componente de Trojans backdoor habilitados para rootkit, inicialmente desenvolvidos para ajudar na distribuição de e-mails de spam através de um

botnet

. Uma botnet é uma grande rede de computadores comprometidos controlada por atacantes.

Proteção contra rootkits

Prevenir a instalação de rootkits é o método mais eficaz para evitar a infecção por rootkits. Para isso, é necessário investir em tecnologias de proteção, como anti-vírus e produtos de firewall. Tais produtos devem adotar uma abordagem abrangente de proteção usando a detecção tradicional baseada em assinatura, detecção heurística, capacidade de assinatura dinâmica e responsiva e monitoramento de comportamento.

Todos estes conjuntos de assinaturas devem ser actualizados através de um mecanismo de actualização automática. As soluções antivírus da Microsoft incluem uma série de tecnologias projetadas especificamente para mitigar rootkits, incluindo monitoramento do comportamento do kernel ao vivo que detecta e relata as tentativas de modificar o kernel de um sistema afetado, e análise direta do sistema de arquivos que facilita a identificação e remoção de drivers ocultos

.

Se um sistema for encontrado comprometido, então uma ferramenta adicional que lhe permite inicializar para um ambiente bom ou confiável pode ser útil, pois pode sugerir algumas medidas de correção apropriadas.

Em tais circunstâncias,

- A ferramenta Varredura de Sistema Autônoma (parte do conjunto de ferramentas de diagnóstico e recuperação da Microsoft (DaRT)

- Windows Defender Offline pode ser útil.

Para obter mais informações, você pode baixar o relatório em PDF do Microsoft Download Center.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Eduardo se autodenomina um fã apaixonado do Windows 10 que adora resolver problemas do Windows mais do que qualquer outra coisa e escrever sobre sistemas MS normalmente.