Atualizado em April 2025: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Mesmo antes de um desenvolvedor criar um patch para corrigir a vulnerabilidade descoberta no aplicativo, um atacante libera malware para ele. Esse evento é chamado de

Zero-day exploit

. Sempre que os desenvolvedores de uma empresa criam software ou um aplicativo, o perigo inerente – uma vulnerabilidade pode existir nele. O ator de ameaça pode detectar essa vulnerabilidade antes que o desenvolvedor descubra ou tenha a chance de corrigi-la.

O atacante pode, então, escrever e implementar um código de exploração enquanto a vulnerabilidade ainda estiver aberta e disponível. Após a liberação da exploração pelo atacante, o desenvolvedor a reconhece e cria um patch para corrigir o problema. No entanto, uma vez que um patch é escrito e usado, o exploit não é mais chamado de exploit de dia zero.

Tabela de Conteúdos

Windows 10 Zero-day exploit mitigações

Microsoft conseguiu evitar Zero-day Exploit Attacks, lutando com

Mitigação da Exploração

e

Técnica de detecção em camadas

s no Windows 10.

As equipes de segurança da Microsoft ao longo dos anos têm trabalhado arduamente para enfrentar esses ataques. Através de suas ferramentas especiais como o Windows Defender Application Guard, que fornece uma camada virtualizada segura para o navegador Microsoft Edge, e o Windows Defender Advanced Threat Protection, um serviço baseado em nuvem que identifica violações usando dados de sensores Windows 10 embutidos, ele conseguiu apertar a estrutura de segurança na plataforma Windows e impedir Explorações de vulnerabilidades recém-descobertas e até mesmo não reveladas

.

A Microsoft acredita firmemente que a prevenção é melhor do que a cura. Como tal, coloca mais ênfase em técnicas de mitigação e camadas defensivas adicionais que podem manter os ataques cibernéticos à distância, enquanto as vulnerabilidades estão sendo corrigidas e os patches estão sendo implantados. Porque é uma verdade aceita que encontrar vulnerabilidades leva uma quantidade considerável de tempo e esforços e é praticamente impossível encontrar todas elas. Portanto, ter as medidas de segurança acima mencionadas em vigor pode ajudar a prevenir ataques baseados em explorações de dia zero.

Recentes 2 exploits em nível de kernel, baseados em

CVE-2016-7255

e

CVE-2016-7256

são um exemplo disso.

Exploração CVE-2016-7255: Win32k elevação de privilégio

Atualizado: abril 2025.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

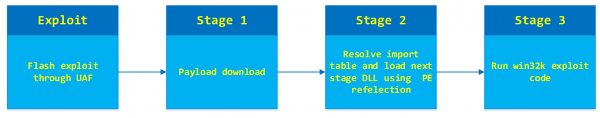

No ano passado, o

STRONTIUM grupo de ataque

lançou uma campanha de spear-phishing dirigida a um pequeno número de grupos de reflexão e organizações não-governamentais nos Estados Unidos. A campanha de ataque usou duas vulnerabilidades de dia zero em

Adobe Flash

e o kernel para baixo do Windows para direcionar um conjunto específico de clientes. Eles então alavancaram o ‘

type-confusion

vulnerabilidade no win32k.sys (CVE-2016-7255) para ganhar privilégios elevados.

A vulnerabilidade foi originalmente identificada por

Grupo de análise de ameaças do Google

. Foi encontrado clientes usando o Microsoft Edge no Windows 10 Anniversary Update estavam a salvo de versões deste ataque observadas na selva. Para combater essa ameaça, a Microsoft coordenou com o Google e a Adobe para investigar essa campanha maliciosa e para criar um patch para versões de baixo nível do Windows. Nessa linha, patches para todas as versões do Windows foram testados e lançados de acordo com a atualização posterior, publicamente.

Uma investigação minuciosa sobre os aspectos internos da exploração específica do CVE-2016-7255 feita pelo atacante revelou como as técnicas de mitigação da Microsoft proporcionaram aos clientes proteção preventiva contra a exploração, mesmo antes do lançamento da atualização específica que corrige a vulnerabilidade

.

Explorações modernas, como as acima, dependem de primitivas de leitura-escrita (RW) para obter execução de código ou obter privilégios adicionais. Aqui também, os atacantes adquiriram primitivas RW corrompendo

tagWND.strName

estrutura do kernel. Pela engenharia reversa de seu código, a Microsoft descobriu que o exploit Win32k usado pela STRONTIUM em outubro de 2016 reutilizou exatamente o mesmo método. O exploit, após a vulnerabilidade inicial do Win32k, corrompeu a estrutura tagWND.strName e usou SetWindowTextW para escrever conteúdo arbitrário em qualquer lugar da memória do kernel.

Para mitigar o impacto da exploração Win32k e explorações semelhantes, o

Windows equipe de pesquisa de segurança ofensiva

(OSR) introduziu técnicas no Windows 10 Anniversary Update capazes de prevenir o uso abusivo do tagWND.strName. A mitigação realizou verificações adicionais para os campos base e comprimento, certificando-se de que eles não são utilizáveis para primitivas RW.

Exploração CVE-2016-7256: Tipo aberto tipo de fonte elevação de privilégio

Em novembro de 2016, atores não identificados foram detectados explorando uma falha no

Biblioteca de fontes do Windows

(CVE-2016-7256) para elevar privilégios e instalar a porta traseira Hankray – um implante para realizar ataques em baixo volume em computadores com versões mais antigas do Windows na Coréia do Sul.

Foi descoberto que as amostras de fontes nos computadores afetados foram especificamente manipuladas com endereços codificados e dados para refletir os layouts reais da memória do kernel. O evento indicou a probabilidade de uma ferramenta secundária gerar dinamicamente o código de exploração no momento da infiltração.

A ferramenta secundária executável ou script, que não foi recuperada, parecia executar a ação de descartar a exploração da fonte, calcular e preparar os offsets hardcoded necessários para explorar a API do kernel e as estruturas do kernel no sistema alvo. A atualização do sistema do Windows 8 para o Windows 10 Anniversary Update impediu que o código de exploração do CVE-2016-7256 atingisse o código vulnerável. A atualização conseguiu neutralizar não apenas as explorações específicas, mas também seus métodos de exploração.

Conclusão:

Através da detecção em camadas e da mitigação de explorações, a Microsoft quebra com sucesso os métodos de exploração e fecha classes inteiras de vulnerabilidades. Como resultado, essas técnicas de mitigação estão reduzindo significativamente as instâncias de ataque que podem estar disponíveis para futuras explorações de dia zero.

Além disso, ao fornecer essas técnicas de mitigação, a Microsoft forçou os atacantes a encontrar maneiras de contornar novas camadas de defesa. Por exemplo, agora, mesmo a simples mitigação tática contra as populares primitivas RW obriga os autores dos exploit a gastar mais tempo e recursos para encontrar novas rotas de ataque. Além disso, ao mover o código de análise de fontes para um contêiner isolado, a empresa reduziu a probabilidade de bugs de fontes serem usados como vetores de escalonamento de privilégios.

Além das técnicas e soluções mencionadas acima, as Atualizações de 10 Anos do Windows introduzem muitas outras técnicas de mitigação em componentes centrais do Windows e no navegador Microsoft Edge, protegendo assim os sistemas da gama de explorações identificadas como vulnerabilidades não reveladas.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Bruno é um entusiasta de Windows desde o dia em que teve seu primeiro PC com Windows 98SE. Ele é um Windows Insider ativo desde o Dia 1 e agora é um Windows Insider MVP. Ele tem testado serviços de pré-lançamento em seu Windows 10 PC, Lumia e dispositivos Android.