Atualizado em April 2025: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

O

Petya Ransomware/Wiper(Alaska)

tem vindo a criar estragos na Europa, e um vislumbre da infecção foi visto pela primeira vez na Ucrânia quando mais de 12.500 máquinas foram comprometidas. A pior parte foi que as infecções também se espalharam pela Bélgica, Brasil, Índia e também pelos Estados Unidos. O Petya tem capacidades de worm que permitirão que ele se espalhe lateralmente pela rede. A Microsoft publicou uma diretriz sobre como combater o Petya,

Tabela de Conteúdos

Petya Ransomware/Wiper

Atualizado: abril 2025.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

Após a propagação da infecção inicial, a Microsoft tem agora provas de que algumas das infecções activas do ransomware foram observadas pela primeira vez a partir do processo de actualização MEDoc legítimo. Isso tornou-o um caso claro de ataques de cadeia de fornecimento de software que se tornou bastante comum com os atacantes, uma vez que ele precisa de uma defesa de muito alto nível.

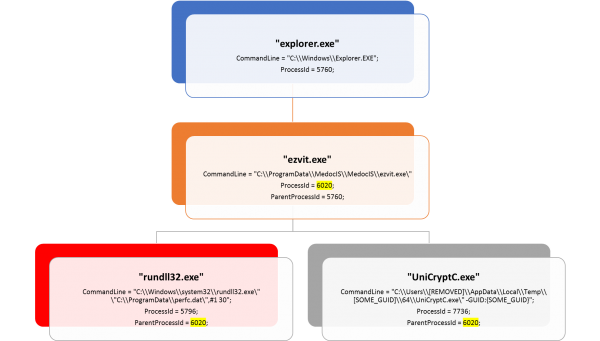

A figura abaixo mostra como o processo Evit.exe do MEDoc executou a seguinte linha de comando, vetor interessantemente semelhante também foi mencionado pela Cyber Police da Ucrânia na lista pública de indicadores de compromisso. Dito isto, o Petya é capaz de

- Roubando credenciais e fazendo uso das sessões ativas

- Transferindo arquivos maliciosos entre máquinas usando os serviços de compartilhamento de arquivos

- Abusando de vulnerabilidades SMB em um caso de máquinas não corrigidas.

Mecanismo de movimento lateral usando roubo de credenciais e falsificação de identidade

Tudo começa com o Petya deixando cair uma ferramenta de dumping de credenciais, e isso vem em variantes de 32-bit e 64-bit. Como os usuários normalmente fazem login com várias contas locais, há sempre uma chance de que uma das sessões ativas seja aberta em várias máquinas. Credenciais roubadas ajudarão o Petya a ganhar um nível básico de acesso.

Uma vez feito, o Petya verifica a rede local em busca de conexões válidas nas portas tcp/139 e tcp/445. Então no próximo passo, ele chama a subrede e para cada usuário da subrede o tcp/139 e tcp/445. Depois de obter uma resposta, o malware irá então copiar o binário na máquina remota fazendo uso do recurso de transferência de arquivos e das credenciais que ele conseguiu roubar anteriormente.

O psexex.exe é descartado pelo Ransomware de um recurso incorporado. Na próxima etapa, ele examina a rede local em busca de compartilhamentos admin$ e, em seguida, se replica pela rede. Além do dumping de credenciais, o malware também tenta roubar suas credenciais fazendo uso da função CredEnumerateW para obter todas as outras credenciais de usuário da loja de credenciais.

Criptografia

O malware decide criptografar o sistema dependendo do nível de privilégio do processo de malware, e isso é feito empregando um algoritmo de hashing baseado em XOR que verifica os valores do hash e o usa como uma exclusão de comportamento.

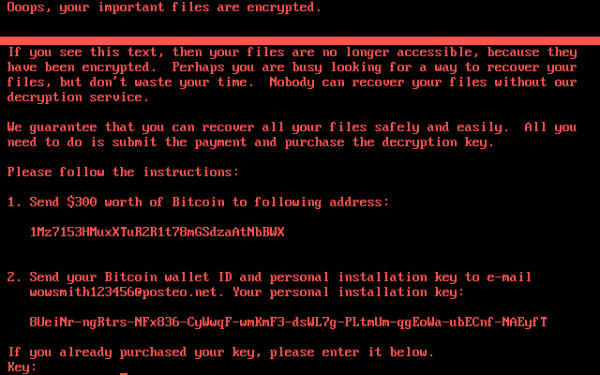

Na próxima etapa, o Ransomware escreve no registro mestre de inicialização e então configura o sistema para reiniciar. Além disso, ele também usa a funcionalidade de tarefas agendadas para desligar a máquina após 10 minutos. Agora o Petya exibe uma mensagem de erro falsa seguida de uma mensagem de resgate real, como mostrado abaixo.

O Ransomware tentará então criptografar todos os arquivos com diferentes extensões em todas as unidades, exceto C:Windows. A chave AES gerada é por unidade fixa, e esta é exportada e usa a chave pública RSA 2048-bit embutida do atacante, diz a Microsoft.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Eduardo se autodenomina um fã apaixonado do Windows 10 que adora resolver problemas do Windows mais do que qualquer outra coisa e escrever sobre sistemas MS normalmente.