Atualizado em January 2025: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Se pensam que a única forma de terrorismo é a que é mostrada diariamente nos nossos televisores onde se mostra sangue, estão enganados. O terrorismo é muito mais utilizado por grupos militantes e terroristas, bem como por pessoas envolvidas no negócio da destruição e da obstrução. Também conhecido como terrorismo digital, o terrorismo na Internet inclui métodos que podem levar a uma grave perda de dados, ao colapso de redes e websites e, em casos raros, a sistemas de aquecimento que explodem como se alguma bomba tivesse explodido.

Tabela de Conteúdos

O que é Terrorismo na Internet

Atualizado: janeiro 2025.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

Em termos gerais, o termo Terrorismo na Internet ou Ciberterrorismo refere-se a qualquer atividade realizada usando a Internet com a intenção de destruir algo valioso ou desativar qualquer serviço por um período de tempo limitado ou indefinido.

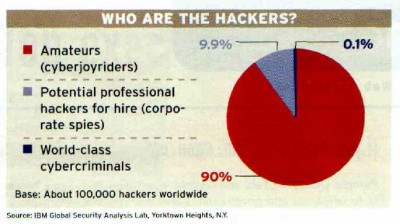

Isto tem duas faces. Uma delas é activamente utilizada por hackers da Internet e por utilizadores maliciosos da Internet. A outra não é muito visível, mas é utilizada por elementos terroristas regulares. Não podemos dizer qual deles é mais perigoso, mas na maioria dos casos, este último muitas vezes leva à perda de vidas de uma forma ou de outra.

Como os terroristas usam a Internet para o terrorismo

O primeiro caso conhecido de terrorismo na Internet foi o uso de criptografia para transmissão de mensagens por alguns grupos terroristas. Os seus símbolos linguísticos assemelham-se a obras de arte e utilizavam-na activamente para a transmissão de mensagens codificadas como imagens. Foi chocante quando um de meus amigos árabes lá no norte da Índia me deu um CD contendo alguns dos símbolos dos idiomas do Oriente Médio. Ele até me mostrou como colocar símbolos artisticamente para produzir uma impressão de que um arquivo em particular é apenas uma imagem digital.

Não sei se continuam a utilizar tácticas como aquelas de que nunca ouvi falar nos últimos anos. Mas é certo que estão a utilizar a Internet para provocar as pessoas e trazer descontentamento. Esses instrumentos ou recursos existem na Internet e não sei por que razão as autoridades não os estão a desmantelar. Evidentemente, a Internet é apenas um dos muitos meios para espalhar o terror! Se estiver interessado em como os terroristas usam a Internet para o terrorismo, por favor leia este artigo na Wikipédia (especialmente, confira a citação #13).

Internet Explosivos – Bombas de Email; Bombas Lógicas; e Bombas ZIP

Deixando o segundo aspecto do Terror na Internet para as autoridades, vamos falar mais sobre o primeiro aspecto – aquele que está sendo usado por usuários maliciosos para direcionar sites, bancos de dados de empresas, seja em servidores pessoais ou na nuvem, sistemas de e-mail e às vezes uma rede inteira – ou melhor, a Intranet de diferentes organizações

.

DDoS (Distributed Denial of Service) é um dos métodos mais comuns que são praticados usando uma ou mais das seguintes técnicas.

Esta lista não é abrangente; ela contém apenas os elementos que eu conheço e achei importante o suficiente para que você saiba sobre ela

. Na verdade, você já deve saber alguns ou todos estes:

-

Email Bombs

– Usado para derrubar websites e servidores de email -

Logic Bombs(Alaska)

– Usado para acionar ações que podem levar a bancos de dados prejudiciais; limpando discos rígidos etc. – Em outras palavras, este método é usado principalmente para destruir dados completamente ou parcialmente para torná-la irrecuperável -

Zip Bombs(Alaska)

– Uma bomba zip ou o Zip da Morte é um arquivo malicioso arquivado projetado para falhar ou tornar inútil o sistema que o lê. É frequentemente empregado para desativar o software antivírus para criar uma abertura para vírus mais tradicionais. Um de seu tipo, o método é muito interessante e pode ser implementado para DDoS e renderização de computadores/servidores e redes inteiras inutilizáveis. Dependendo do desenho das bombas Zip, Intranets inteiras de organizações podem ser derrubadas causando danos temporários ou permanentes.

O que são bombas lógicas

Deve lembrar-se de uma explosão em Pipeline. Diz-se que um

Logic Bomb (Alaska)

desencadeou uma série de eventos que levaram ao sobreaquecimento que resultou numa explosão histórica, não nuclear.

Uma bomba lógica, tão evidente pelo seu nome, baseia-se numa condição cumprida. Você deve ter programado usando os parâmetros IF-THEN-ELSE como uma criança. A bomba lógica é a mesma – exceto que, a pessoa que usa o software não sabe que algo UNEXPECTED acontecerá caso uma determinada condição seja encontrada. Um exemplo conhecido de bombas lógicas foi a exclusão do banco de dados de empregados quando um empregado foi demitido (isto é, quando o registro contendo suas informações foi excluído). Eu não consigo me lembrar da instância exata (Nome da empresa, funcionário etc.), mas tenho certeza de que você pode encontrar mais informações sobre isso na Internet.

O que são bombas de e-mail

Email bombs

são mais fáceis de fazer e, como tal, também são mais fáceis de identificar. Na maioria dos casos, o endereço de e-mail de um indivíduo ou de uma organização está na extremidade de recepção. O objetivo principal, neste caso, é enviar tantos e-mails para um endereço que o servidor de e-mail trava. Em alguns casos, se o mesmo servidor estiver sendo usado para hospedar e-mails e sites/bases de dados, o dano seria maior do que apenas a falha dos IDs de e-mail. Provavelmente, é por isso que há um limite de quantos e-mails você pode enviar para qualquer pessoa que use qualquer um dos serviços de e-mail – público ou privado. Você pode usar empresas de e-mail marketing, mas elas também, cuidam de distribuir sua lista de e-mails de uma maneira que nada seja afetado de forma negativa.

O que é uma bomba ZIP

Entre as bombas mais inocentes da Internet estão as bombas ZIP. Eles são de fato um arquivo ZIP que contém um arquivo muito enorme que é encriptado em cinco ou mais rotações. Se você zipar o arquivo real uma vez e então criar um ZIP do arquivo ZIP – ele é uma rotação. Normalmente cinco rotações são bastante para comprimir um arquivo de texto que contém qualquer carta única – como A – bilhões e bilhões do tempo, a um tamanho muito pequeno, que parece totalmente inocente. Não há nenhuma maneira que um humano pode criar tal arquivo de texto. Ele seria criado usando um programa especial e tais programas são fáceis de criar. Por exemplo, você pode criar um loop em linguagem C e continuar escrevendo a letra A até que o arquivo atinja o tamanho desejado.

O núcleo é frequentemente um arquivo de texto porque esses arquivos são mais fáceis de comprimir para 1/K+ vezes do seu tamanho original. Em um exemplo, compressão de alguns

4.5 petabytes

(cada letra é um byte) pode levar a um arquivo ZIP

apenas 42 kb

– para transmissão através da Internet. Este exemplo é conhecido como

42.zip bomb

. Mesmo se você empregou (note o tempo passado e veja o próximo parágrafo) um bom anti malware, ele iria se envolver em um loop infinito para a digitalização do conteúdo de tal bomba ZIP. E se você decidir extraí-los como tal (desistir de escanear), onde seu disco rígido obteria o espaço necessário para armazenar o conteúdo do arquivo multi-comprimido? Isso resulta em um travamento do disco rígido e, eventualmente, em um travamento do sistema ou do servidor.

Não é que as nossas mais queridas empresas de anti-malware não estejam cientes de tais bombas – na verdade, arquivos digitais – com potencial para derrubar e destruir quaisquer ativos digitais (e às vezes físicos) de qualquer indivíduo ou empresa – privados ou federais. Ao aprender sobre as bombas ZIP criou uma espécie de susto em minha mente,

é reconfortante saber que a maioria dos softwares anti-malware de renome são capazes de identificar tais bombas e detê-las antes que explodam!

Um método que eu achei que estes anti-malware usar para identificar e parar Internet Explosivos é o seguinte:

Apenas algumas camadas de recursão são executadas em arquivos para ajudar a prevenir ataques que causariam um estouro de buffer, uma condição fora da memória ou excedem uma quantidade aceitável de tempo de execução do programa.

Embora o acima se aplique principalmente a bombas ZIP, para bombas de e-mail, os filtros anti-spam hoje em dia são mais do que suficientes. Ainda assim, você precisa tomar precauções como de costume – não distribuir sua ID de e-mail em locais públicos. Se você receber qualquer mensagem pedindo confirmação sobre se você se inscreveu em algum serviço ou lista de discussão, e você não se lembra de se inscrever, negue. E se você estiver usando seus próprios servidores para e-mail, mantenha-os separados e bem equipados com os últimos filtros anti-spam!

Entre os três tipos de Internet Explosivos ou Bombas Digitais explicados aqui, as bombas lógicas são as mais difíceis com potencial para… você sabe o que aconteceu com o Gasoduto Trans-Siberiano!

Leitura adicional:

Paper On Internet Terrorism.

Créditos de imagem:

Euro Police Organization, World News Network, IBM Global Security, NY

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Diego Gomes é um usuário apaixonado do Windows 10 que adora resolver problemas específicos do Windows e escrever sobre as tecnologias Microsoft em geral.